A pesar de contar con más medios y políticas mejor definidas, menos de la mitad de las organizaciones confía en sus capacidad de afrontar ciberataques cada vez más persistentes y dañinos. El ‘Informe Anual de Seguridad 2016’ (ASR 2016) publicado por Cisco, analiza las principales amenazas en ciberseguridad y desvela cómo los cibercriminales aprovechan recursos online legítimos para lucrarse ilegítimamente (sólo las campañas de extorsión con el del conocido kit de explotación Angler generaba un beneficio anual de 34 millones de dólares). Sin duda, los ciberdelincuentes han perfeccionado sus infraestructuras de backend con el fin de aumentar la eficacia y los resultados económicos de sus pillajes.

La publicación por Cisco de este estudio, de periodicidad anual, adquiere actualidad por coincidir con una fase que otorga más relevancia a la seguridad en la estrategia de la compañía. En la reorganización anunciada recientemente, la responsabilidad por este área de negocio ha recaído en David Goeckeler, quien en sus declaraciones ha subrayado el carácter holístico de su enfoque: «típicamente, nuestros clientes tienen una media entre 50 y 60 productos de distintos proveedores para proteger sus redes, creando una complejidad que atenta contra la eficacia del esfuerzo». En los últimos años, Cisco ha sido muy activa en adquisiciones de empresas especializadas. Pese a su manifiesto interés como arma de marketing, el estudio ASR 2016 mantiene un tono objetivo que es uno de los valores de la serie.

La confianza disminuye en las organizaciones, al tiempo que aumenta la exigencia de transparencia. Solo el 45% de las organizaciones confía en su capacidad para determinar el alcance de un ataque a su red corporativa y hacer frente a unos ciberataques con cargas de profundidad progresivamente lesivas. Sin embargo, el 92% de los responsables financieros y del resto de departamentos afirma que los inversores y las autoridades esperan conocer con mayor transparencia los riesgos que afectan a la compañía y demandan mejores estrategias para gestionarlos, situando la ciberseguridad como una creciente preocupación para los consejos de administración. El diagnóstico es que «a medida que afrontan la transformación digital de sus organizaciones, se exige incrementar las medidas de ciberseguridad».

Uno de los problemas más graves que obstaculizan la resolución del problema es la desactualización de muchas de las infraestructuras informáticas presentes en las empresas. Los equipamientos hardware y los repositorios de software se enfrentan a una gradual obsolescencia, lo que aumenta la vulnerabilidad. El número de organizaciones que considera actualizada su infraestructura de seguridad se ha reducido en un 5% entre 2014 y 2015 (del 64% al 59%).

En esta línea, el informe desvela que el 36% de los equipos analizados ya no cuenta con soporte o mantenimiento por parte del proveedor o están descatalogados, de forma que no pueden ser actualizados o recibir parches frente a vulnerabilidades conocidas. En concreto, Cisco analizó 115.000 de sus propios dispositivos en Internet y el 92% de ellos ejecutaba software con vulnerabilidades conocidas, el 31% del hardware ya no se comercializaba y el 8% había alcanzado el fin de su ciclo de vida útil.

Estas vicisitudes se agudizan en el caso de las pymes, con mayor riesgo potencial, ya que utilizan menos herramientas y procesos de defensa que sus homólogas de mayor tamaño. El número de pymes que disponen de soluciones de seguridad web ha caído del 59% al 48%, entre 2014 y 2015, y las que aplican el parcheado y la configuración disminuyen también del 39% al 29%, lo que supone un mayor riesgo potencial para sí mismas, para las cadenas de suministro en que están implicadas y para sus socios de negocio, incluyendo empresas de mayor tamaño.

Esta sensación creciente de inseguridad lleva al alza la externalización de las estrategias de defensa. Debido al creciente déficit de profesionales de ciberseguridad, organizaciones de todos los tamaños confían en mayor medida en los servicios de outsourcing, incluyendo consultoría y auditorías de seguridad y estrategias de respuesta frente a incidentes. También las pymes – con menos recursos propios para establecer una correcta estrategia de seguridad – han incrementado un 9% la contratación de dichos servicios (del 14% en 2014, al 23% durante el pasado ejercicio -.

Los ciberdelincuentes aprovechan la existencia de un gran número de servidores legítimos, pero comprometidos, para apoyar sus ataques y evitar su detección – como los de la extendida plataforma de creación y gestión de contenido web WordPress – aprovechando a su vez el alcance de las redes sociales para reforzar su objetivo. entre febrero y octubre de 2015, el número de dominios de WordPress utilizados por los cibercriminales creció un 221%.

Otro de los problemas documentados en el estudio se centra en la vulnerabilidad de Adobe Flash, bien conocida por los ciberdelincuentes, aunque en este caso los proveedores de software están reduciendo el riesgo de que los usuarios se expongan a malware a través de esa tecnología.

Los complementos de navegador maliciosos son una fuente de pérdida de datos. Aunque los departamentos de seguridad suelen considerar los complementos (add-ons) maliciosos de los navegadores – que pueden incluir todo tipo de malware – como una amenaza de bajo nivel, en realidad constituyen una fuente potencial para el robo de datos corporativos, que afecta a más del 85% de las organizaciones. Amenazas conocidas como ´adware` y ´malvertising` o incluso sitios web comunes infectados, suponen brechas de seguridad para aquellas compañías que no actualizan su software regularmente.

En paralelo, DNS se ha convertido en un punto ciego donde los ciberdelincuentes persiguen tres objetivos básicos: obtener el control, robar datos y redirigir el tráfico. El análisis de malware realizado por Cisco concluye que la mayoría (91,3%) utiliza DNS (servicio de nombres de dominio) para llevar a cabo sus campañas. Mediante la investigación retrospectiva de consultas de este servicio, la compañía descubrió clientes DNS (resolvers) maliciosos en uso en las redes de sus clientes, aunque estos no eran conscientes de que sus empleados utilizaban dichos resolvers como parte de su infraestructura de DNS. El peligro se agrava porque los equipos de seguridad y los expertos en este servicio normalmente trabajan en distintos departamentos de TI y, a menudo, no interactúan.

Tras observar las tendencias en 2015, los autores del estudio sugieren que el tráfico cifrado HTTPS ha alcanzado un punto crítico y que pronto se convertirá en la forma dominante de tráfico de Internet. Aunque el cifrado puede ayudar a proteger a los clientes, también puede minar la eficacia de las soluciones de seguridad, dificultando así el seguimiento de las amenazas. Lo que es aún peor, cierto malware puede iniciar comunicaciones cifradas a través de un variado conjunto de puertos.

Las extensiones maliciosas de navegador son también una fuente importante de filtración de datos de empresas y un problema que afecta a un número cada vez mayor de ellas. Se calcula que más del 85% de las organizaciones analizadas sufre esta vulnerabilidad.

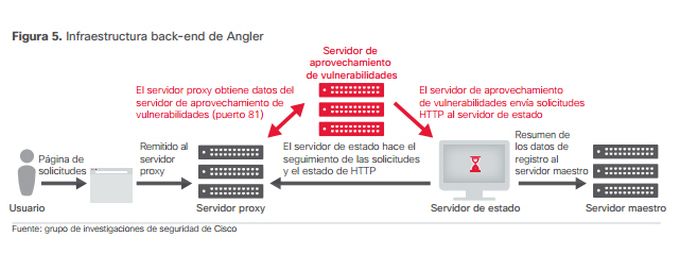

Además de estadísticas, el ASR 2016 incluye dos actuaciones de Cisco a lo largo de 2015 que resaltan la importancia de la colaboración dentro del sector a la hora de combatir a los cibercriminales. La compañía, con la ayuda del laboratorio de Level 3 y del proveedor de alojamiento de webs Limestone Networks, identificó y aisló la mayor operación -en Estados Unidos- del conocido kit de explotación de vulnerabilidades Angler, que según los cálculos de la firma californiana se dirigía a 90.000 víctimas diarias para generar unos ingresos de 34 millones de dólares anuales solamente con cada campaña de ransomware (extorsión mediante rescates).

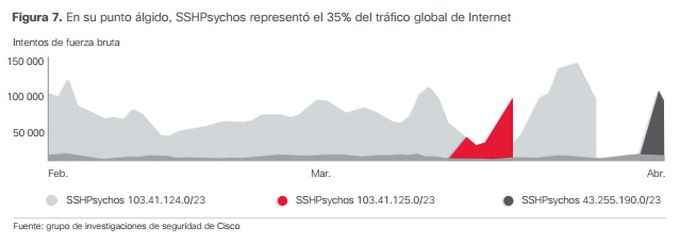

En un segundo frente, SSHPsychos, uno de los botnets de denegación de servicio distribuida (DDoS) más importantes identificados hasta la fecha, fue debilitado considerablemente gracias a los esfuerzos combinados con Level 3. La red de SSHPsychos de DDoS es una amenaza única, dado que incluye decenas de miles de máquinas distribuidas a través de Internet y tiene la capacidad de lanzar ataques que no se pueden abordar caso por caso. En esta ocasión, el botnet se había creado mediante ataques de fuerza bruta que incluían tráfico de Secure Shell (SSH). En algunos momentos, SSHPsychos representó más del 35% de todo el trafico SSH de Internet global, según el análisis de Cisco y Level 3.

Como aspecto positivo, el estudio asegura que las organizaciones están aumentando su nivel de conciencia respecto a los problemas de seguridad. Más compañías tienen una estrategia de seguridad definida y formal (66% en 2015, frente a 59% en 2014) y el 90% realizan planes de formación al menos una vez al año, un punto por encima de la cifra de 2014. Todo sea por reducir los tiempos de detección de un ataque (desde que se descubre un archivo anómalo, hasta que se detecta la amenaza), que actualmente se sitúa entre los 100 y 200 días. Algo así como si un ladrón de cuadros pudiera permanecer a solas durante medio año en el Museo del Prado.

[informe de Lola Sánchez]